Ya que movistar me obliga a cambiarme de compañía porque me están cobrando(estafando) aparte del consumo mínimo, lo que gaste con mi número favorito. Por lo que he decidido que después de 5 años es hora de cambiar.

Buscando comparativas entre móviles he encontrado la página phonegg donde se pueden elegir los últimos móviles del mercado y te saca una comparativa. Esta bien la página lo único que tiene pocos móviles para comparar.

Comparativa móviles

David

miércoles, 31 de diciembre de 2008

jueves, 25 de diciembre de 2008

Evidencias en servidor hackeado gracias a Tripwire

Me he encontrado con una página donde cuentan como gracias a Tripwire se dieron cuenta que su servidor redhat fue hackeado. Está curioso...

Hack_report

David

Hack_report

David

martes, 23 de diciembre de 2008

Seguridad en Oracle

Si tienes que tratar con Oracle, y además te ha tocado securizar Oracle esta es una buena página donde leer algunos papers.

Seguridad en Oracle

David

lunes, 22 de diciembre de 2008

DNSChanger, curioso malware

Leo en la lista una-al-dia de hispasec un artículo interesante sobre un tema muy importante, la resolución de nombres con DNS.

Comentan la evolución de DNSChanger que utiliza DNS para poder realizar sus fechorías.

Comentan la evolución de DNSChanger que utiliza DNS para poder realizar sus fechorías.

David

Pd: el segundo enlace de hispasec,DNSChnager: One Infection, Lots of Problems es un artículo con imágenes de consultas realizadas a DNS(Como la puesta en el blog)

La familia de malware DNSChanger instala "simuladores de DHCP" en la víctima

Comentan la evolución de DNSChanger que utiliza DNS para poder realizar sus fechorías.

Comentan la evolución de DNSChanger que utiliza DNS para poder realizar sus fechorías.David

Pd: el segundo enlace de hispasec,DNSChnager: One Infection, Lots of Problems es un artículo con imágenes de consultas realizadas a DNS(Como la puesta en el blog)

martes, 16 de diciembre de 2008

Los diez errores mas comunes de los linuxeros

Sacado del diario digital LaFlecha.net, me ha parecido que están bastante bien los 10 errores elegidos. Yo me tengo que poner al día con alguno que no reviso mucho

Los diez errores más comunes de los linuxeros

David

Los diez errores más comunes de los linuxeros

David

lunes, 15 de diciembre de 2008

Brillo en Ubuntu 8.10 con Sony Vaio VGN-BZ11MN

Al igual que con el portátil Dell, las teclas para controlar el brillo en Ubuntu no me funciona con el nuevo portátil que me ha llegado a las manos, Sony Vaio VGN-BZ11.

Para solucionarlo, he visto por la red:

#apt-get install xbacklight

$ xrandr --output LVDS --set BACKLIGHT_CONTROL native

Para cambiar el brillo simplemente ponemos el % que queremos:

$ xbacklight -set 70

o decrementamos/incrementamos el valor que queramos:

$xbacklight -10

$xbacklight +20

David

Para solucionarlo, he visto por la red:

#apt-get install xbacklight

$ xrandr --output LVDS --set BACKLIGHT_CONTROL native

Para cambiar el brillo simplemente ponemos el % que queremos:

$ xbacklight -set 70

o decrementamos/incrementamos el valor que queramos:

$xbacklight -10

$xbacklight +20

David

sábado, 29 de noviembre de 2008

Eduroam - VPN con la universidad

En mi Universidad me permiten acceder a libros, revistas, .. desde la red de la Universidad por lo que hay que conectarse a ella mediante una VPN.

La VPN que utilizan es mediante el protocolo PPTP por lo que necesitamos tener instalado los paquetes:

#apt-get install network-manager-pptp

Una vez está instalado, desde el network-manager le damos a Conexiones VPN -> Configurar VPN. Y ahora nos aparecerá activo el botón de Añadir.

Elegimos vpn de tipo PPTP y le damos los siguientes valores correspondientes:

Pasarela: vpn..es

Usuario:\

Si en este momento intentamos conectarnos, la conexión no se realizará. Tenemos que configurar la conexión para que no utilice por defecto EAP:

$gconf-editor

En /system/networking/connections/

Buscamos entre los numeros la carpeta vpn, en mi caso en el 4.

/system/networking/connections/4/vpn

Creamos una nueva clave de tipo cadena: refuse-eap

Y le damos el valor yes.

A partir de ahora podremos conectarnos a la VPN de la Universidad.

David

Pd: Ésta configuración esta probada en Ubuntu 8.10 con gnome

Referencias: http://splatdot.com/2008/11/19/ubuntu-810-how-connect-microsoft-vpn

La VPN que utilizan es mediante el protocolo PPTP por lo que necesitamos tener instalado los paquetes:

#apt-get install network-manager-pptp

Una vez está instalado, desde el network-manager le damos a Conexiones VPN -> Configurar VPN. Y ahora nos aparecerá activo el botón de Añadir.

Elegimos vpn de tipo PPTP y le damos los siguientes valores correspondientes:

Pasarela: vpn.

Usuario:

Si en este momento intentamos conectarnos, la conexión no se realizará. Tenemos que configurar la conexión para que no utilice por defecto EAP:

$gconf-editor

En /system/networking/connections/

Buscamos entre los numeros la carpeta vpn, en mi caso en el 4.

/system/networking/connections/4/vpn

Creamos una nueva clave de tipo cadena: refuse-eap

Y le damos el valor yes.

A partir de ahora podremos conectarnos a la VPN de la Universidad.

David

Pd: Ésta configuración esta probada en Ubuntu 8.10 con gnome

Referencias: http://splatdot.com/2008/11/19/ubuntu-810-how-connect-microsoft-vpn

domingo, 16 de noviembre de 2008

martes, 11 de noviembre de 2008

Impresoras (HP Photosmart 7400) y Linux

Uno de los problemas que existen en Linux es que los fabricantes no programan aplicaciones para Linux o si las crean no dedican muchos esfuerzos. Ejemplos de esto lo tenemos en todo tipo de hardware, desde webcams pasando por tarjetas graficas hasta impresoras. En mi caso tengo una impresora HP Photosmart 7400. HP es una de las marcas que proporciona software para sus productos en Linux, lo cual es de agradecer. El caso es que no se si será problema del SO, que lo dudo, o que el programa no funciona muy bien. He probado a instalar desde los repositorios el paquete hplip, y me daba el problema device communication error. Despues de unas cuantas pruebas me decidí por utilizar el instalador de la web de hp para linux. Y nada el mismo problema, así que como ultimo recurso utilizé el programa de KDE para manejar las impresoras. Pero cual es el problema que a la hora de seleccionar el driver ppd, sólo existe en la base de datos las versiones de HP Photosmart 7300 y 7500. Por fin, después de buscar en google encontré esta web con el enlace al driver.

La web está bastante bien, tiene drivers para bastantes impresoras, y además tiene un buscador de impresoras para poder localizar tu driver.

David

La web está bastante bien, tiene drivers para bastantes impresoras, y además tiene un buscador de impresoras para poder localizar tu driver.

David

martes, 28 de octubre de 2008

Gracias chuidiang.com por tutoriales C

Hoy escribo para agradecer a chuidiang.com sus tutoriales sobre C. Puesto que ya es la segunda vez que me orientan en el mundo de los punteros. El año pasado cuando hice una práctica para redes me ayudó a comprender los punteros, y esta vez, un año después de nuevo me ha ayudado a recordar los conceptos sobre punteros en C.

Ese es el problema de los informáticos que das tantos lenguajes uno detrás de otro que cuando quieres acordarte de uno ya se te han olvidado ciertos detalles y es que aprendiendo pascal-c-java-sql-html-jsp-lex-cup y alguno más que se me habrá olvidado es imposible recordarlo todo.

Un saludo y gracias chuidiang

Ese es el problema de los informáticos que das tantos lenguajes uno detrás de otro que cuando quieres acordarte de uno ya se te han olvidado ciertos detalles y es que aprendiendo pascal-c-java-sql-html-jsp-lex-cup y alguno más que se me habrá olvidado es imposible recordarlo todo.

Un saludo y gracias chuidiang

jueves, 23 de octubre de 2008

Recopilacion Blind SQL Injection

- Español

- Time-Based Blind SQL Injection con consultas pesadas by El Maligno

- Protección contra las técnicas de Blind SQL Injection by El Maligno

- Inglés

miércoles, 22 de octubre de 2008

martes, 14 de octubre de 2008

Servicios de inicio Ubuntu Kubuntu ... Linux

Hacía tiempo que no escribía, casi un mes, pero entre fiestas e inicio de clases...

El caso es que he instalado el servidor ftp vsftp y está configurado para iniciarse en el arranque del ordenador. El problema es que no quiero que se arranque siempre al inicio.

Buscando información, encuentras datos sobre chkconfig, sin embargo, para Ubuntu esa herramienta no existe.¿Cómo lo arreglamos?

Simplemente mediante la herramienta update-rc.d, para ver como funciona ya sabéis: man update-rc.d

Para el caso en que estamos hay que ejecutar el comando:

# update-rc.d -f vsftpd remove

Con el que borramos el servicio para el arranque, y además, seguimos manteniendo el arranque manual mediante:

# /etc/init.d/vsftpd start

Que os sea útil

Pd: En breve daré una noticia buena sobre un nuevo proyecto en el que estoy metido.

El caso es que he instalado el servidor ftp vsftp y está configurado para iniciarse en el arranque del ordenador. El problema es que no quiero que se arranque siempre al inicio.

Buscando información, encuentras datos sobre chkconfig, sin embargo, para Ubuntu esa herramienta no existe.¿Cómo lo arreglamos?

Simplemente mediante la herramienta update-rc.d, para ver como funciona ya sabéis: man update-rc.d

Para el caso en que estamos hay que ejecutar el comando:

# update-rc.d -f vsftpd remove

Con el que borramos el servicio para el arranque, y además, seguimos manteniendo el arranque manual mediante:

# /etc/init.d/vsftpd start

Que os sea útil

Pd: En breve daré una noticia buena sobre un nuevo proyecto en el que estoy metido.

jueves, 18 de septiembre de 2008

Listado fabricantes de MAC

En este enlace podéis encontrar el listado de fabricantes según su dirección MAC:

http://standards.ieee.org/regauth/oui/oui.txt

exiten páginas web como http://hwagm.elhacker.net/php/listadomac.php que le indicas los número y te realizan la búsqueda.

Yo estaba interesado en saber de donde lo habían conseguido, y quería tener una copia en el disco duro.

que aproveche xD

http://standards.ieee.org/regauth/oui/oui.txt

exiten páginas web como http://hwagm.elhacker.net/php/listadomac.php que le indicas los número y te realizan la búsqueda.

Yo estaba interesado en saber de donde lo habían conseguido, y quería tener una copia en el disco duro.

que aproveche xD

miércoles, 17 de septiembre de 2008

Lo que kate no puede dejaselo a vi

Andaba liado con un fichero para hacer un ataque de fuerza bruta a una red y después de ver que el programa que me generaba el diccionario (wlandecrypter) no valía para mi MAC. Me decidí ha hacer uso del diccionario que generaba y adapatarlo a mis necesidades. La sorpresa fue cuando al intentar hacer el típico buscar y reemplazar con kate, se me quedaba frito al reemplazar 65536 cadenas. En seguida pensé en vi, y tras buscar el comando que permite el reemplazo, lo realizó al instante.

El comando es este:

:n,m s/cadena1/cadena2/g

donde n y m son la 1º y última línea a reemplazar, y cadena1 y cadena2 son las cadenas a buscar y reemplazar respectivamente. Se puede utilizar el carácter $ para indicar la última línea del fichero.

Así que ya sabéis, lo que kate no puede dejaseló a vi ... xD

David

El comando es este:

:n,m s/cadena1/cadena2/g

donde n y m son la 1º y última línea a reemplazar, y cadena1 y cadena2 son las cadenas a buscar y reemplazar respectivamente. Se puede utilizar el carácter $ para indicar la última línea del fichero.

Así que ya sabéis, lo que kate no puede dejaseló a vi ... xD

David

sábado, 23 de agosto de 2008

Google avisa si una web es maliciosa

Aunque es una noticia bastante antigua, me ha costado un poco encontrar el enlace para que Google mire si una página tiene o ha tenido contenido malicioso en los ultimos días. Así que dejo el enlace para tenerlo a mano:

http://www.google.com/safebrowsing/diagnostic?site=

http://www.google.com/safebrowsing/diagnostic?site=

domingo, 17 de agosto de 2008

Presentaciones Black Hat 2008

Para que no digais que no sabeis que hacer o para aquellos que se quejan, y con razón, de que hay mucho material en Internet pero no se sabe elegir cuál es bueno y cuál es malo, aquí teneis dos enlaces a las presentaciones de Black Hat 2008:

- http://www.blackhat.com/html/bh-europe-08/bh-eu-08-archives.html

- http://www.blackhat.com/html/bh-dc-08/bh-dc-08-archives.html

En general, los archivos de todas las presentaciones se pueden descargar desde este enlace:

que aproveche...

martes, 12 de agosto de 2008

Juegos para hackers

Como hacer funda cd de papel

Poco a poco mis cajas de cd se han ido extinguiendo y como siempre se me olvida pedir fundas de cd cuando hago los pedidos de cds. He encontrado varios videos de gente que hace sus propias fundas de cd de papel. El que más me ha gustado ha sido este por sus pestañas

COOLEST, CHEAPEST AND PRACTICAL CD CASES YOU'LL EVER OWN - Funny video clips are a click away

COOLEST, CHEAPEST AND PRACTICAL CD CASES YOU'LL EVER OWN - Funny video clips are a click away

Podeis poner vuestros videos si habeis hecho algun diseño o si vosotros utilizais otros.

¡¡A hacer cajas!!

¡¡A hacer cajas!!

jueves, 7 de agosto de 2008

Comandos last y lastb

Buenass

Hoy he descubierto dos nuevos comandos que me han sorprendido. Son bastante útiles y muestran la información muy ordenada. Los comandos son last, que muestra las últimas conexiones al sistema y lastb, que muestra las últimas conexiones fallidas.

$last

root tty1 Thu Aug 7 21:44 - 21:44 (00:00)

root tty1 Thu Aug 7 21:44 - 21:44 (00:00)

david :0 Thu Aug 7 21:44 still logged in

reboot system boot 2.6.24-19-generi Thu Aug 7 21:44 - 22:05 (00:20)

david :0 Thu Aug 7 14:18 - down (01:04)

reboot system boot 2.6.24-19-generi Thu Aug 7 14:17 - 15:23 (01:05)

david :0 Wed Aug 6 15:33 - down (02:26)

reboot system boot 2.6.24-19-generi Wed Aug 6 15:32 - 17:59 (02:27)

david :0 Wed Aug 6 10:13 - down (04:45)

reboot system boot 2.6.24-19-generi Wed Aug 6 10:13 - 14:59 (04:45)

david :0 Tue Aug 5 18:10 - down (01:49)

reboot system boot 2.6.24-19-generi Tue Aug 5 18:08 - 19:59 (01:51)

david :0 Tue Aug 5 16:33 - down (00:58)

reboot system boot 2.6.24-19-generi Tue Aug 5 16:33 - 17:31 (00:58)

david :0 Tue Aug 5 10:45 - down (03:47)

$

$lastb

lastb

UNKNOWN Thu Aug 7 22:07 - 22:07 (00:00)

david Sun Aug 3 13:54 - 13:54 (00:00)

btmp begins Sun Aug 3 13:54:10 2008

$

Acabo de realizar un intento de log in con un usuario falso y da el aviso con el usuario UNKNOWN.

David

Hoy he descubierto dos nuevos comandos que me han sorprendido. Son bastante útiles y muestran la información muy ordenada. Los comandos son last, que muestra las últimas conexiones al sistema y lastb, que muestra las últimas conexiones fallidas.

$last

root tty1 Thu Aug 7 21:44 - 21:44 (00:00)

root tty1 Thu Aug 7 21:44 - 21:44 (00:00)

david :0 Thu Aug 7 21:44 still logged in

reboot system boot 2.6.24-19-generi Thu Aug 7 21:44 - 22:05 (00:20)

david :0 Thu Aug 7 14:18 - down (01:04)

reboot system boot 2.6.24-19-generi Thu Aug 7 14:17 - 15:23 (01:05)

david :0 Wed Aug 6 15:33 - down (02:26)

reboot system boot 2.6.24-19-generi Wed Aug 6 15:32 - 17:59 (02:27)

david :0 Wed Aug 6 10:13 - down (04:45)

reboot system boot 2.6.24-19-generi Wed Aug 6 10:13 - 14:59 (04:45)

david :0 Tue Aug 5 18:10 - down (01:49)

reboot system boot 2.6.24-19-generi Tue Aug 5 18:08 - 19:59 (01:51)

david :0 Tue Aug 5 16:33 - down (00:58)

reboot system boot 2.6.24-19-generi Tue Aug 5 16:33 - 17:31 (00:58)

david :0 Tue Aug 5 10:45 - down (03:47)

$

$lastb

lastb

UNKNOWN Thu Aug 7 22:07 - 22:07 (00:00)

david Sun Aug 3 13:54 - 13:54 (00:00)

btmp begins Sun Aug 3 13:54:10 2008

$

Acabo de realizar un intento de log in con un usuario falso y da el aviso con el usuario UNKNOWN.

David

lunes, 28 de julio de 2008

Alias bash

Supongo que a muchos os habrá pasado que después de reiniciar el ordenador al crearos un alias, este desaparezca. Pues bien, simplemente con incluir el alias en el archivo de configuración de bash, .bashrc, quedará permanente. Incluso en él te acosejan que si tienes mucho crees un archivo sólo para los alias, .bash_aliases

el ordenador al crearos un alias, este desaparezca. Pues bien, simplemente con incluir el alias en el archivo de configuración de bash, .bashrc, quedará permanente. Incluso en él te acosejan que si tienes mucho crees un archivo sólo para los alias, .bash_aliases

Un saludo

el ordenador al crearos un alias, este desaparezca. Pues bien, simplemente con incluir el alias en el archivo de configuración de bash, .bashrc, quedará permanente. Incluso en él te acosejan que si tienes mucho crees un archivo sólo para los alias, .bash_aliases

el ordenador al crearos un alias, este desaparezca. Pues bien, simplemente con incluir el alias en el archivo de configuración de bash, .bashrc, quedará permanente. Incluso en él te acosejan que si tienes mucho crees un archivo sólo para los alias, .bash_aliasesUn saludo

miércoles, 16 de julio de 2008

[Actualizado]Sección enlaces: Revistas

Buenas

Dejo en la sección enlaces una web (con más anuncios que hotmail) para que os podáis bajar revistas, tienen una buena recopilación pero ya sabéis es para bajaros una copia de seguridad de vuestras revistas, ya que muchas de ellas tienen copyright.

Un saludo

Dejo en la sección enlaces una web (con más anuncios que hotmail) para que os podáis bajar revistas, tienen una buena recopilación pero ya sabéis es para bajaros una copia de seguridad de vuestras revistas, ya que muchas de ellas tienen copyright.

Un saludo

lunes, 14 de julio de 2008

El ciberespionaje: ficción o realidad

Leo desde vsantivirus un artículo muy interesante y entretenido sobre el ciberespionaje del que se podría sacar más de un guión para alguna película del estilo de Hollywood.

Leo desde vsantivirus un artículo muy interesante y entretenido sobre el ciberespionaje del que se podría sacar más de un guión para alguna película del estilo de Hollywood.No os lo perdais: El ciberespionaje industrial creció un 18% en España

martes, 8 de julio de 2008

[Actualizado]Sección enlaces

Buenas

http://www.petefinnigan.com/default/default_password_list.htm

Dejo el link en enlaces

Un saludo

leyendo la lista de security-focus han puesto un enlace con una lista de passwords por defecto en oracle. La lista se puede consulta tanto en html como csv, sql, xls y sxc.

http://www.petefinnigan.com/default/default_password_list.htm

Dejo el link en enlaces

Un saludo

domingo, 6 de julio de 2008

Tutorial Sniffing de paquetes mediante sockets raw

Artículo de las manos de security-freak muy bueno con imagenes, presentaciones y código en C donde se nos explica como nos podemos hacer nuestro propio sniffer.

Tutorial Sniffing de paquetes mediante sockets raw

Tutorial Sniffing de paquetes mediante sockets raw

[Nueva Seccion]Artículos

Buenass

he pensado que voy a abrir una nueva sección para dejar presentes todos los tutoriales - articulos - manuales ... (llámalo como quieras) que me han gustado. Intentaré mantener un orden alfabético de los tutoriales que voy añadiendo, seguro que me dejo muchos, que digo, muchisimos sin poner y los que ponga quiza no serán los mejores, así que os animo a colaborar con los artículos que más os han gustado.

Un saludo

he pensado que voy a abrir una nueva sección para dejar presentes todos los tutoriales - articulos - manuales ... (llámalo como quieras) que me han gustado. Intentaré mantener un orden alfabético de los tutoriales que voy añadiendo, seguro que me dejo muchos, que digo, muchisimos sin poner y los que ponga quiza no serán los mejores, así que os animo a colaborar con los artículos que más os han gustado.

Un saludo

sábado, 5 de julio de 2008

Delitos Informaticos

Buenas

Como no, navengando he encontrado esta web con información sobre delitos informáticos. Como es un tema que todos deberíamos saber pues aquí lo dejo para recordar que es lo que NO podemos hacer. Ya sabes el desconocimiento de la ley no exime de culpabilidad

Tipos de delitos informáticos

Un saludo

Como no, navengando he encontrado esta web con información sobre delitos informáticos. Como es un tema que todos deberíamos saber pues aquí lo dejo para recordar que es lo que NO podemos hacer. Ya sabes el desconocimiento de la ley no exime de culpabilidad

Tipos de delitos informáticos

Un saludo

martes, 10 de junio de 2008

Openswan: ipsec en linux (II de III)

Vamos a seguir con Ipsec en Linux, de los tres modos de autenticación ya vimos el de utilizar claves compartidas.

Comencemos por ipsec.conf, añadimos al final del fichero una nueva conexión:

conn linux-linux-RSA

left=192.168.1.100

leftid=@laptop.dbx

# RSA 2192 bits dlaptop Tue May 13 20:10:44 2008

leftrsasigkey=0sAQNczAL[..]fsrX9K0rMaLwIApKd5mVjAAMWJ

right=192.168.1.2

right=@xbase.dbx

# RSA 2192 bits david-desktop Tue May 13 20:17:55 2008

rightrsasigkey=0sAQNl9vOb[..]QvbpgolCJIzhnfStWhvwsArsZKd8L

auto=add

(CUIDADO: todas la líneas referentes a una conexión necesitan un tabulado, es decir, desde la línea left=192... hasta la última auto... necesitan ser tabuladas)

Como veis ya no se indica el modo de autenticación ( authby ), pues por defecto openswan toma RSA, y se han añadido las claves públicas de los extremos del túnel.

Para generar las claves se ejecuta en cada máquina:

#:/>ipsec newhostkey --output - >> /etc/ipsec.secrets

Para ver la clave pública de lado izquierdo se ejecuta en la máquina:

#:/>ipsec showhostkey --left

# RSA 2192 bits dlaptop Tue May 13 20:10:44 2008

leftrsasigkey=0sAQNczAL[..]fsrX9K0rMaLwIApKd5mVjAAMWJ

Y análogo para la máquina de la derecha:

#:/>ipsec showhostkey --right

# RSA 2192 bits david-desktop Tue May 13 20:17:55 2008

rightrsasigkey=0sAQNl9vOb[..]QvbpgolCJIzhnfStWhvwsArsZKd8L

Al igual que con claves compartidas, esta configuración es para dos máquinas que estén en la misma red o que se vean entre sí. Si quisiéramos conectar dos redes mediante Internet habría que añadir, al fichero ipsec.conf:

leftnexthop=%defaultroute

rightnexthop=%defaultroute

El fichero ipsec.secrets ya lo hemos configurado al crear las claves, por lo que sólo nos queda copiar el fichero ipsec.conf en los extremos del túnel.

Como siempre habrá que hacer, reiniciamos el servicio ipsec:

#:/>/etc/init.d/ipsec restart

Levantamos el túnel linux-linux-RSA:

#:/>ipsec auto --up linux-linux-RSA

104 "linux-linux-RSA" #1: STATE_MAIN_I1: initiate

003 "linux-linux-RSA" #1: ignoring unknown Vendor ID payload [4f456c4c4f5d5264574e5244]

003 "linux-linux-RSA" #1: received Vendor ID payload [Dead Peer Detection]

003 "linux-linux-RSA" #1: received Vendor ID payload [RFC 3947] method set to=110

106 "linux-linux-RSA" #1: STATE_MAIN_I2: sent MI2, expecting MR2

003 "linux-linux-RSA" #1: NAT-Traversal: Result using RFC 3947 (NAT-Traversal): no NAT detected

108 "linux-linux-RSA" #1: STATE_MAIN_I3: sent MI3, expecting MR3

004 "linux-linux-RSA" #1: STATE_MAIN_I4: ISAKMP SA established {auth=OAKLEY_RSA_SIG cipher=oakley_3des_cbc_192 prf=oakley_md5 group=modp1536}

117 "linux-linux-RSA" #2: STATE_QUICK_I1: initiate

004 "linux-linux-RSA" #2: STATE_QUICK_I2: sent QI2, IPsec SA established {ESP=>0xa4853f99 <0x32508ece xfrm="" natd="none" dpd="none}">

Podemos comprobar que todo ha ido bien haciendo un ping y viendo los paquetes que se envian con algún analizador de red como wireshark:

#:/>ping 192.168.1.100

PING 192.168.1.100 (192.168.1.100) 56(84) bytes of data.

64 bytes from 192.168.1.100: icmp_seq=1 ttl=64 time=1.16 ms

Como se puede ver, los paquetes van cifrados de extremo a extremo.

Como se puede ver, los paquetes van cifrados de extremo a extremo.

[Aclaración] Cuando hablo de extremos del túnel, son las máquinas desde y hasta donde va a ir cifrada la conexión. [/Aclaración]

David

- Claves compartidas

- RSA

- Certificados X.509

Comencemos por ipsec.conf, añadimos al final del fichero una nueva conexión:

conn linux-linux-RSA

left=192.168.1.100

leftid=@laptop.dbx

# RSA 2192 bits dlaptop Tue May 13 20:10:44 2008

leftrsasigkey=0sAQNczAL[..]fsrX9K0rMaLwIApKd5mVjAAMWJ

right=192.168.1.2

right=@xbase.dbx

# RSA 2192 bits david-desktop Tue May 13 20:17:55 2008

rightrsasigkey=0sAQNl9vOb[..]QvbpgolCJIzhnfStWhvwsArsZKd8L

auto=add

(CUIDADO: todas la líneas referentes a una conexión necesitan un tabulado, es decir, desde la línea left=192... hasta la última auto... necesitan ser tabuladas)

Como veis ya no se indica el modo de autenticación ( authby ), pues por defecto openswan toma RSA, y se han añadido las claves públicas de los extremos del túnel.

Para generar las claves se ejecuta en cada máquina:

#:/>ipsec newhostkey --output - >> /etc/ipsec.secrets

Para ver la clave pública de lado izquierdo se ejecuta en la máquina:

#:/>ipsec showhostkey --left

# RSA 2192 bits dlaptop Tue May 13 20:10:44 2008

leftrsasigkey=0sAQNczAL[..]fsrX9K0rMaLwIApKd5mVjAAMWJ

Y análogo para la máquina de la derecha:

#:/>ipsec showhostkey --right

# RSA 2192 bits david-desktop Tue May 13 20:17:55 2008

rightrsasigkey=0sAQNl9vOb[..]QvbpgolCJIzhnfStWhvwsArsZKd8L

Al igual que con claves compartidas, esta configuración es para dos máquinas que estén en la misma red o que se vean entre sí. Si quisiéramos conectar dos redes mediante Internet habría que añadir, al fichero ipsec.conf:

leftnexthop=%defaultroute

rightnexthop=%defaultroute

El fichero ipsec.secrets ya lo hemos configurado al crear las claves, por lo que sólo nos queda copiar el fichero ipsec.conf en los extremos del túnel.

Como siempre habrá que hacer, reiniciamos el servicio ipsec:

#:/>/etc/init.d/ipsec restart

Levantamos el túnel linux-linux-RSA:

#:/>ipsec auto --up linux-linux-RSA

104 "linux-linux-RSA" #1: STATE_MAIN_I1: initiate

003 "linux-linux-RSA" #1: ignoring unknown Vendor ID payload [4f456c4c4f5d5264574e5244]

003 "linux-linux-RSA" #1: received Vendor ID payload [Dead Peer Detection]

003 "linux-linux-RSA" #1: received Vendor ID payload [RFC 3947] method set to=110

106 "linux-linux-RSA" #1: STATE_MAIN_I2: sent MI2, expecting MR2

003 "linux-linux-RSA" #1: NAT-Traversal: Result using RFC 3947 (NAT-Traversal): no NAT detected

108 "linux-linux-RSA" #1: STATE_MAIN_I3: sent MI3, expecting MR3

004 "linux-linux-RSA" #1: STATE_MAIN_I4: ISAKMP SA established {auth=OAKLEY_RSA_SIG cipher=oakley_3des_cbc_192 prf=oakley_md5 group=modp1536}

117 "linux-linux-RSA" #2: STATE_QUICK_I1: initiate

004 "linux-linux-RSA" #2: STATE_QUICK_I2: sent QI2, IPsec SA established {ESP=>0xa4853f99 <0x32508ece xfrm="" natd="none" dpd="none}">

Podemos comprobar que todo ha ido bien haciendo un ping y viendo los paquetes que se envian con algún analizador de red como wireshark:

#:/>ping 192.168.1.100

PING 192.168.1.100 (192.168.1.100) 56(84) bytes of data.

64 bytes from 192.168.1.100: icmp_seq=1 ttl=64 time=1.16 ms

Como se puede ver, los paquetes van cifrados de extremo a extremo.

Como se puede ver, los paquetes van cifrados de extremo a extremo.[Aclaración] Cuando hablo de extremos del túnel, son las máquinas desde y hasta donde va a ir cifrada la conexión. [/Aclaración]

David

viernes, 30 de mayo de 2008

Brillo en Kubuntu 8.04 en Dell Inspiron 6400

Buenasss

Llevaba desde que salió Kubuntu 8.04 con la espina de que el brillo no me funcionaba, y era un rollo!!! Después de muchas búsquedas y de estar con la solución pero no saberla aplicar, la he encontrado!!!

Para activar el brillo es muy fácil, sólo hay que hacer un par de cosas bien:

Llevaba desde que salió Kubuntu 8.04 con la espina de que el brillo no me funcionaba, y era un rollo!!! Después de muchas búsquedas y de estar con la solución pero no saberla aplicar, la he encontrado!!!

Para activar el brillo es muy fácil, sólo hay que hacer un par de cosas bien:

- Identificar tu pantalla en /proc

- Ajustar los valores de tu pantalla

Para lo primero tienes que ir a:

#:/proc/acpi/video/>

ahí te saldrán varias carpetas, a mí me salen estas

#:/proc/acpi/video/>

ahí te saldrán varias carpetas, a mí me salen estas

- VID

- VID1

- VID2

a otros les sale

- VGA

eso supongo que dependerá del portátil.

Una vez que ya has visto cuáles tienes hay que probar cúal se corresponde con tu pantalla, pues supongo que tendrás tantas carpetas como posibles salidas de video.

Para saber cúal es la que se corresponde vamos probando con todas las carpetas haber cúal responde, en las mías sería:

Una vez que ya has visto cuáles tienes hay que probar cúal se corresponde con tu pantalla, pues supongo que tendrás tantas carpetas como posibles salidas de video.

Para saber cúal es la que se corresponde vamos probando con todas las carpetas haber cúal responde, en las mías sería:

- #:/proc/acpi/video/>cat VID/LCD/brightness

- #:/proc/acpi/video/>cat VID1/LCD/brightness

- #:/proc/acpi/video/>cat VID2/LCD/brightness

Al menos en una de las salidas habrá sido algo parecido a esto:

levels: 72 48 12 24 36 48 60 72 84 100 current: 72

A mí me salió en VID y VID1, y elegí, por orden, VID.

Una vez hecho esto, ya tenemos la carpeta de nuestra pantalla y los valores del brillo.

Para cambiar el brillo simplemente:

#:/proc/acpi/video/>echo -n 100 > /proc/acpi/video/VID/LCD/brightness

Y tendréis el brillo al máximo!

Para cambiar el brillo, donde he puesto 100, se pondría uno de los valores que tienes en levels, esto es importante porque si pones otro valor NO FUNCIONARÁ.

Pero no vamos a estar escribiendo el comando siempre, para ello vamos a crear un script en /etc/acpi/:

En esa carpeta tendrás:

levels: 72 48 12 24 36 48 60 72 84 100 current: 72

A mí me salió en VID y VID1, y elegí, por orden, VID.

Una vez hecho esto, ya tenemos la carpeta de nuestra pantalla y los valores del brillo.

Para cambiar el brillo simplemente:

#:/proc/acpi/video/>echo -n 100 > /proc/acpi/video/VID/LCD/brightness

Y tendréis el brillo al máximo!

Para cambiar el brillo, donde he puesto 100, se pondría uno de los valores que tienes en levels, esto es importante porque si pones otro valor NO FUNCIONARÁ.

Pero no vamos a estar escribiendo el comando siempre, para ello vamos a crear un script en /etc/acpi/:

En esa carpeta tendrás:

- /etc/acpi/video_brightnessup.sh

- /etc/acpi/video_brightnessdown.sh

Supuestamente serían los que controlan el brillo pero a mí no me funcionan, pero por si acaso vamos a hacer una copia de seguridad por si algún día son útiles.

Creamos los siguientes scripts en /etc/acpi/video_brightnessup.sh con nuestro editor favorito.

Para subir el brillo:

#:/>vi /etc/acpi/video_brightnessup.sh

#!/bin/bash

CURRENT=$(grep "current:" /proc/acpi/video/VID/LCD/brightness |awk '{print $2}')

case "$CURRENT" in

100)

echo -n 100 > /proc/acpi/video/VID/LCD/brightness;

;;

84)

echo -n 100 > /proc/acpi/video/VID/LCD/brightness;

;;

72)

echo -n 84 > /proc/acpi/video/VID/LCD/brightness;

;;

60)

echo -n 72 > /proc/acpi/video/VID/LCD/brightness;

;;

48)

echo -n 60 > /proc/acpi/video/VID/LCD/brightness;

;;

36)

echo -n 48 > /proc/acpi/video/VID/LCD/brightness;

;;

24)

echo -n 36 > /proc/acpi/video/VID/LCD/brightness;

;;

12)

echo -n 24 > /proc/acpi/video/VID/LCD/brightness;

;;

*)

echo -n 100 > /proc/acpi/video/VID/LCD/brightness ;

;;

esac

Para bajar el brillo:

#:/>vi /etc/acpi/video_brightnessup.sh

#!/bin/bash

CURRENT=$(grep "current:" /proc/acpi/video/VID/LCD/brightness |awk '{print $2}')

case "$CURRENT" in

12)

echo -n 12 > /proc/acpi/video/VID/LCD/brightness;

;;

24)

echo -n 12 > /proc/acpi/video/VID/LCD/brightness;

;;

36)

echo -n 24 > /proc/acpi/video/VID/LCD/brightness;

;;

48)

echo -n 36 > /proc/acpi/video/VID/LCD/brightness;

;;

60)

echo -n 48 > /proc/acpi/video/VID/LCD/brightness;

;;

72)

echo -n 60 > /proc/acpi/video/VID/LCD/brightness;

;;

84)

echo -n 72 > /proc/acpi/video/VID/LCD/brightness;

;;

100)

echo -n 84 > /proc/acpi/video/VID/LCD/brightness;

;;

*)

echo -n 48 > /proc/acpi/video/VID/LCD/brightness ;

;;

esac

Al igual que te he dicho antes, es importante que los valores que hay los sustituyas por los tuyos(los de antes del levels te acuerdas no?), estos scripts los saqué de bugs.launchpad.net y si te metes verás que sus valores y los míos cambian. Se hace para poder incrementar y decrementar el brillo poco a poco si no se te subirá el brillo al máximo y al mínimo.

Una vez tenemos esto, para subir y bajar el brillo lo tendremos que hacer ejecutando el archivo que hemos creado, aunque esto es un rollo pero como solución temporal sirve hasta que descubra como hacer una combinación del teclado.

Creamos accesos directos para poder ejecutar los archivos desde cualquier lado:

#:/>ln -s /etc/acpi/video_brightnessup.sh /usr/local/bin/sube_brillo

#:/>ln -s /etc/acpi/video_brightnessdown.sh /usr/local/bin/baja_brillo

Un saludo

#:/>mv /etc/acpi/video_brightnessup.sh /etc/acpi/video_brightnessup.sh.original #:/>mv /etc/acpi/video_brightnessdown.sh /etc/acpi/video_brightnessdown.sh.orig

Creamos los siguientes scripts en /etc/acpi/video_brightnessup.sh con nuestro editor favorito.

Para subir el brillo:

#:/>vi /etc/acpi/video_brightnessup.sh

#!/bin/bash

CURRENT=$(grep "current:" /proc/acpi/video/VID/LCD/brightness |awk '{print $2}')

case "$CURRENT" in

100)

echo -n 100 > /proc/acpi/video/VID/LCD/brightness;

;;

84)

echo -n 100 > /proc/acpi/video/VID/LCD/brightness;

;;

72)

echo -n 84 > /proc/acpi/video/VID/LCD/brightness;

;;

60)

echo -n 72 > /proc/acpi/video/VID/LCD/brightness;

;;

48)

echo -n 60 > /proc/acpi/video/VID/LCD/brightness;

;;

36)

echo -n 48 > /proc/acpi/video/VID/LCD/brightness;

;;

24)

echo -n 36 > /proc/acpi/video/VID/LCD/brightness;

;;

12)

echo -n 24 > /proc/acpi/video/VID/LCD/brightness;

;;

*)

echo -n 100 > /proc/acpi/video/VID/LCD/brightness ;

;;

esac

Para bajar el brillo:

#:/>vi /etc/acpi/video_brightnessup.sh

#!/bin/bash

CURRENT=$(grep "current:" /proc/acpi/video/VID/LCD/brightness |awk '{print $2}')

case "$CURRENT" in

12)

echo -n 12 > /proc/acpi/video/VID/LCD/brightness;

;;

24)

echo -n 12 > /proc/acpi/video/VID/LCD/brightness;

;;

36)

echo -n 24 > /proc/acpi/video/VID/LCD/brightness;

;;

48)

echo -n 36 > /proc/acpi/video/VID/LCD/brightness;

;;

60)

echo -n 48 > /proc/acpi/video/VID/LCD/brightness;

;;

72)

echo -n 60 > /proc/acpi/video/VID/LCD/brightness;

;;

84)

echo -n 72 > /proc/acpi/video/VID/LCD/brightness;

;;

100)

echo -n 84 > /proc/acpi/video/VID/LCD/brightness;

;;

*)

echo -n 48 > /proc/acpi/video/VID/LCD/brightness ;

;;

esac

Al igual que te he dicho antes, es importante que los valores que hay los sustituyas por los tuyos(los de antes del levels te acuerdas no?), estos scripts los saqué de bugs.launchpad.net y si te metes verás que sus valores y los míos cambian. Se hace para poder incrementar y decrementar el brillo poco a poco si no se te subirá el brillo al máximo y al mínimo.

Una vez tenemos esto, para subir y bajar el brillo lo tendremos que hacer ejecutando el archivo que hemos creado, aunque esto es un rollo pero como solución temporal sirve hasta que descubra como hacer una combinación del teclado.

Creamos accesos directos para poder ejecutar los archivos desde cualquier lado:

#:/>ln -s /etc/acpi/video_brightnessup.sh /usr/local/bin/sube_brillo

#:/>ln -s /etc/acpi/video_brightnessdown.sh /usr/local/bin/baja_brillo

Un saludo

martes, 27 de mayo de 2008

Openswan: ipsec en linux (I)

Ya que me he estado peleando con IPsec en linux voy a dejar los pasos que hay que seguir para crear un túnel en modo transporte mediante openswan. Supongo que sabrás que es esto de IPsec, y también teoría sobre túneles pues para poder entender que estas configurando lo necesitarás.

Voy a explicar la configuración necesaria para autenticarse mediante

Voy a explicar la configuración necesaria para autenticarse mediante

- Claves compartidas

- RSA

- Certificados X.509

Lo primero de todo es instalar openswan, yo lo hice desde los repositorios de debian y no tuve ningún problema en la instalación. Tengo entendido que si usas un kernel 2.6 no necesitas nada más, pero si tienes un kernel 2.4 vas a tener que parchearlo para añadir KLIPS. ( $:/>uname -r para saber el tuyo) A la hora de instalarlo te indica que si quieres opportunistic encryption yo le he dicho que no y tampoco quiero que me cree claves rsa ni certificados. Todo esto lo haremos nosotros.

Después de instalar openswan vamos a levantar el servicio:

#:/>/etc/init.d/ipsec start

ipsec_setup: Starting Openswan IPsec 2.4.9...

#:/>

Dependiendo del kernel que uses te saldran más o menos mensajes de salida, pero eso es lo de menos. Ahora vamos a comprobar que todo va bien:

#:/>ipsec verify

Checking your system to see if IPsec got installed and started correctly:

Version check and ipsec on-path [OK]

Linux Openswan U2.4.9/K2.6.24-16-generic (netkey)

Checking for IPsec support in kernel [OK]

NETKEY detected, testing for disabled ICMP send_redirects [FAILED]

Please disable /proc/sys/net/ipv4/conf/*/send_redirects

or NETKEY will cause the sending of bogus ICMP redirects!

NETKEY detected, testing for disabled ICMP accept_redirects [FAILED]

Please disable /proc/sys/net/ipv4/conf/*/accept_redirects

or NETKEY will accept bogus ICMP redirects!

Checking for RSA private key (/etc/ipsec.secrets) [DISABLED]

ipsec showhostkey: no default key in "/etc/ipsec.secrets"

Checking that pluto is running [OK]

Two or more interfaces found, checking IP forwarding [FAILED]

Checking for 'ip' command [OK]

Checking for 'iptables' command [OK]

Opportunistic Encryption Support [DISABLED]

#:/>

Para solucionar esto es necesario ejecutar tres comandos que sólo los encontré en esta página. Los comandos ha ejecutar son:

#:/>for f in /proc/sys/net/ipv4/conf/*/accept_redirects; do echo 0 > $f; done

#:/>for f in /proc/sys/net/ipv4/conf/*/send_redirects; do echo 0 >; $f; done

#:/>echo 1 > /proc/sys/net/ipv4/ip_forward

#:/>for f in /proc/sys/net/ipv4/conf/*/send_redirects; do echo 0 >; $f; done

#:/>echo 1 > /proc/sys/net/ipv4/ip_forward

Los dos primeros son necesarios para la denegar el envío y aceptación de paquetes ICMP de redirección y el último para aceptar la redirección de paquetes que no son nuestros.

Una vez ejecutados los comandos, la salida de ipsec verify es la siguiente:

#:/>ipsec verify

Checking your system to see if IPsec got installed and started correctly:

Version check and ipsec on-path [OK]

Linux Openswan U2.4.9/K2.6.24-16-generic (netkey)

Checking for IPsec support in kernel [OK]

NETKEY detected, testing for disabled ICMP send_redirects [OK]

NETKEY detected, testing for disabled ICMP accept_redirects [OK]

Checking for RSA private key (/etc/ipsec.secrets) [DISABLED]

ipsec showhostkey: no default key in "/etc/ipsec.secrets"

Checking that pluto is running [OK]

Two or more interfaces found, checking IP forwarding [OK]

Checking NAT and MASQUERADEing [N/A]

Checking for 'ip' command [OK]

Checking for 'iptables' command [OK]

Opportunistic Encryption Support [DISABLED]

#:/>

Debes verificar esto cada vez que reinicies el ordenador.

Ahora llega el paso de configurar openswan, vamos a explicar el método de clave compartida(PSK).

Para configurar IPsec mediante clave compartida sólo hay que configurar dos archivos:

- ipsec.secrets, (que estará en /etc/ipsec.secrets)

- ipsec.conf, (que estará en /etc/ipsec.conf)

Vamos a empezar por ipsec.conf, editamos el fichero con nuestro editor favorito:

#:/>vi /etc/ipsec.conf

y añadimos al final:

conn linux-linux # Nombre de la conexión

authby=secret # Autenticación mediante clave compartida

left=192.168.1.100 # La IP del equipo de un lado del túnel

leftid=@laptop.dbx # Identificador de red del equipo, no te preocupes por esto puedes poner cualquier nombre

right=192.168.1.2 # La IP del equipo del otro lado del túnel

right=@xbase.dbx # Identificador del equipo

auto=add # Para levantar el túnel manualmente

(CUIDADO: todas la líneas referentes a una conexión necesitan un tabulado, es decir, desde la línea authby... hasta la última auto... necesitan ser tabuladas)

Creo que con los comentarios está todo bien explicado no??(sino esto no es lo tuyo...xD)

Esta configuración es para dos máquinas que estén en la misma red o que se vean entre sí. Si quisieramos conectar dos redes mediante Internet habría que añadir:

leftnexthop=%defaultroute

rightnexthop=%defaultroute

Con esto lo que conseguimos es que envíe los paquetes al router, y que sea el quién se encargue de llevarlos al otro extremo del túnel. Si esto lo pensamos es lógico, en la anterior configuración no era necesario puesto que estamos creando un túnel entre dos host de la misma red, y ellos saben encontrarse. Para ver que es lo que tiene openswan por defaultroute ejecutamos:

#:/>ipsec showdefaults

routephys=wlan0

routevirt=ipsec0

routeaddr=192.168.1.100

routenexthop=192.168.1.1

#:/>

Ahora vamos a por el otro archivo de configuración que nos queda, ipsec.secrets:

Puesto que la fortaleza de este método(autenticación mediante PSK) reside en la clave elegida, la propia herramienta permite generarnos una clave que podemos considerar segura.

#:/>ipsec ranbits 128

0x205e3332_93ed0e56_03b58c08_75ef2c4c

#:/>

No te preocupes por la clave, no hay que aprendersela!!xD Quedará en un fichero, así que revisad bien los permisos que sólo root pueda trabajar con el archivo.

Copiamos esa clave y la añadimos al fichero ipsec.secrets, nos quedará algo así:

#:/>vi /etc/ipsec.secrets

# RCSID $Id: ipsec.secrets.proto,v 1.3.6.1 2005/09/28 13:59:14 paul Exp $

# This file holds shared secrets or RSA private keys for inter-Pluto

# authentication. See ipsec_pluto(8) manpage, and HTML documentation.

# RSA private key for this host, authenticating it to any other host

# which knows the public part. Suitable public keys, for ipsec.conf, DNS,

# or configuration of other implementations, can be extracted conveniently

# with "ipsec showhostkey".

Una vez realizada la configuración copiamos los dos archivos a los dos extremos del túnel, 192.168.1.2 === 192.168.1.100, que es desde y hasta donde viajará la información cifrada.

Reiniciamos el servicio ipsec:

#:/>/etc/init.d/ipsec restart

Levantamos el túnel linux-linux:

#:/>ipsec auto --up linux-linux

Nos fijamos que al final nos salga algo así:

Si es así, todo habrá ido bien. Para verificarlo podemos ejecutar:

#:/>/etc/init.d/ipsec status

IPsec running - pluto pid: 27918

pluto pid 27918

1 tunnels up

#:/>

Hay que recordar que las SA son unidireccionales, luego es necesario establecer una SA en cada dirección del túnel.(vamos que ejecutes ipsec auto --up linux-linux en las dos máquinas)

Si todo no ha sido tan bonito y han aparecido fallos, espero que no pues este es el método más sencillo, a mi me ayudó a solucionarlos cuando me aparecieron en la autenticación mediante certificados estos dos comandos:

#:/>ipsec auto --add

(en nuestro caso ipsec auto --add linux-linux)

No suele tener mensajes tan descriptivos como en auth.log.

Podemos ver los intentos de autenticación de ipsec, he de decir que son muy descriptivos, a mí me ayudó bastante.

#:/>tail -n 200 /var/log/auth.log

Una vez ya entiendes todo esto te dejo algunos enlaces por si quieres revisar/complementar:

#:/>vi /etc/ipsec.conf

y añadimos al final:

conn linux-linux # Nombre de la conexión

authby=secret # Autenticación mediante clave compartida

left=192.168.1.100 # La IP del equipo de un lado del túnel

leftid=@laptop.dbx # Identificador de red del equipo, no te preocupes por esto puedes poner cualquier nombre

right=192.168.1.2 # La IP del equipo del otro lado del túnel

right=@xbase.dbx # Identificador del equipo

auto=add # Para levantar el túnel manualmente

(CUIDADO: todas la líneas referentes a una conexión necesitan un tabulado, es decir, desde la línea authby... hasta la última auto... necesitan ser tabuladas)

Creo que con los comentarios está todo bien explicado no??(sino esto no es lo tuyo...xD)

Esta configuración es para dos máquinas que estén en la misma red o que se vean entre sí. Si quisieramos conectar dos redes mediante Internet habría que añadir:

leftnexthop=%defaultroute

rightnexthop=%defaultroute

Con esto lo que conseguimos es que envíe los paquetes al router, y que sea el quién se encargue de llevarlos al otro extremo del túnel. Si esto lo pensamos es lógico, en la anterior configuración no era necesario puesto que estamos creando un túnel entre dos host de la misma red, y ellos saben encontrarse. Para ver que es lo que tiene openswan por defaultroute ejecutamos:

#:/>ipsec showdefaults

routephys=wlan0

routevirt=ipsec0

routeaddr=192.168.1.100

routenexthop=192.168.1.1

#:/>

Ahora vamos a por el otro archivo de configuración que nos queda, ipsec.secrets:

Puesto que la fortaleza de este método(autenticación mediante PSK) reside en la clave elegida, la propia herramienta permite generarnos una clave que podemos considerar segura.

#:/>ipsec ranbits 128

0x205e3332_93ed0e56_03b58c08_75ef2c4c

#:/>

No te preocupes por la clave, no hay que aprendersela!!xD Quedará en un fichero, así que revisad bien los permisos que sólo root pueda trabajar con el archivo.

Copiamos esa clave y la añadimos al fichero ipsec.secrets, nos quedará algo así:

#:/>vi /etc/ipsec.secrets

# RCSID $Id: ipsec.secrets.proto,v 1.3.6.1 2005/09/28 13:59:14 paul Exp $

# This file holds shared secrets or RSA private keys for inter-Pluto

# authentication. See ipsec_pluto(8) manpage, and HTML documentation.

# RSA private key for this host, authenticating it to any other host

# which knows the public part. Suitable public keys, for ipsec.conf, DNS,

# or configuration of other implementations, can be extracted conveniently

# with "ipsec showhostkey".

#Clave PSK para conexion linux-linux

192.168.1.100 192.168.1.2 : PSK "fe774cd2_309cb910_b1f869d4_23222782"

192.168.1.100 192.168.1.2 : PSK "fe774cd2_309cb910_b1f869d4_23222782"

Una vez realizada la configuración copiamos los dos archivos a los dos extremos del túnel, 192.168.1.2 === 192.168.1.100, que es desde y hasta donde viajará la información cifrada.

Reiniciamos el servicio ipsec:

#:/>/etc/init.d/ipsec restart

Levantamos el túnel linux-linux:

#:/>ipsec auto --up linux-linux

Nos fijamos que al final nos salga algo así:

004 "linux-linux" #7: STATE_MAIN_I4: ISAKMP SA established {auth=OAKLEY_PRESHARED_KEY cipher=oakley_3des_cbc_192 prf=oakley_md5 group=modp1536}

117 "linux-linux" #8: STATE_QUICK_I1: initiate

004 "linux-linux" #8: STATE_QUICK_I2: sent QI2, IPsec SA established {ESP=>0xbf98f229 <0xd9165e59 xfrm=AES_0-HMAC_SHA1 NATD=none DPD=none}

117 "linux-linux" #8: STATE_QUICK_I1: initiate

004 "linux-linux" #8: STATE_QUICK_I2: sent QI2, IPsec SA established {ESP=>0xbf98f229 <0xd9165e59 xfrm=AES_0-HMAC_SHA1 NATD=none DPD=none}

Si es así, todo habrá ido bien. Para verificarlo podemos ejecutar:

#:/>/etc/init.d/ipsec status

IPsec running - pluto pid: 27918

pluto pid 27918

1 tunnels up

#:/>

Hay que recordar que las SA son unidireccionales, luego es necesario establecer una SA en cada dirección del túnel.(vamos que ejecutes ipsec auto --up linux-linux en las dos máquinas)

Si todo no ha sido tan bonito y han aparecido fallos, espero que no pues este es el método más sencillo, a mi me ayudó a solucionarlos cuando me aparecieron en la autenticación mediante certificados estos dos comandos:

#:/>ipsec auto --add

(en nuestro caso ipsec auto --add linux-linux)

No suele tener mensajes tan descriptivos como en auth.log.

Podemos ver los intentos de autenticación de ipsec, he de decir que son muy descriptivos, a mí me ayudó bastante.

#:/>tail -n 200 /var/log/auth.log

Una vez ya entiendes todo esto te dejo algunos enlaces por si quieres revisar/complementar:

- linux-para-todos (buenos esquemas gráficos)

Para la autenticación mediante rsa dejaré más enlaces.

Un saludo

David

Un saludo

David

sábado, 17 de mayo de 2008

Grave incidente en Debian - openssl con los prng

Ya os habréis enterado todos del problema que ha habido con los números pseudo aleatorios de openssl en el paquete de Debian.

No voy a comentar el problema, pues hay muchos mejores sitios que lo hacen con más conocimiento que yo, sólo voy a poner una lista de webs interesantes que tratan el tema. Lo grave de este bug, no es el bug en sí, sino que se han creado muchas dudas sobre el código abierto. Sobre este tema se puede leer los comentarios que se han dejado en el enlace de kriptopolis.

No voy a comentar el problema, pues hay muchos mejores sitios que lo hacen con más conocimiento que yo, sólo voy a poner una lista de webs interesantes que tratan el tema. Lo grave de este bug, no es el bug en sí, sino que se han creado muchas dudas sobre el código abierto. Sobre este tema se puede leer los comentarios que se han dejado en el enlace de kriptopolis.

Webs que tratan el tema:

- Hispasec -Graves problemas en el algoritmo que genera los números aleatorios en Debian

- Preguntas frecuentes sobre el problema critptográfico de Debian

- http://www.kriptopolis.org/chapuza-en-debian

- http://lbello.livejournal.com/52684.html (hilo del blog del que descrubrió el error)

- http://blog.drinsama.de/erich/en/linux/2008051401-consequences-of-sslssh-weakness.html (trata sobre las implicaciones del bug en otras distribuciones)

Webs con herramientas:

- http://metasploit.com/users/hdm/tools/debian-openssl/

- http://www.securityfocus.com/archive/1/492112/30/0/threaded

- http://mag.entropy.be/blog/2008/05/13/how-badly-debianubunutu-openssl-is-fscked-up/ (se puede ver el número de repeticiones de claves que hace openssl de una forma muy sencilla y rápida)

jueves, 8 de mayo de 2008

Apagar pc desde la consola de linux (I)

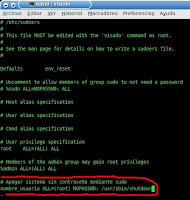

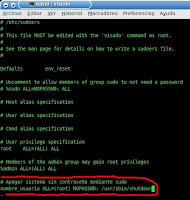

Si queremos apagar el pc desde la consola en linux con un usuario no-privilegiado el sistema no nos va a dejar. Tendríamos que hacer uso de sudo y escribir nuestra contraseña, pero esto para un comando como es shutdown, poweroff o reboot para apagar/reiniciar el sistema no lo veo adecuado. Entonces para poder apagar/reiniciar el sistema sin necesidad de contraseñas tenemos dos opciones:

Una vez hecho esto, ya podemos ejecutar shutdown sin contraseña como si fuesemos root.

El único inconveniente de esta opción es que hay que escribir sudo... vale si no es mucho, pero con la segunda opción nos evitaremos el tener que escribir sudo.

Para no hacer un post muy largo dejo la opción de usar el sistema de permisos de linux para una segunda entrega.

Para la primera opción, he encontrado una página en español donde explican muy bien todo el tema de sudo, sudoers y visudo.

Para ejecutar el comando mediante sudo y sin contraseña, se necesitan dar permisos a nuestro usuario para que pueda ejecutar el comando shutdown sin contraseña.Para ello,

Para ejecutar el comando mediante sudo y sin contraseña, se necesitan dar permisos a nuestro usuario para que pueda ejecutar el comando shutdown sin contraseña.Para ello,

- Abrir la línea de comandos

- Ingresamos como root y ejecutamos

visudo#/ visudo o mediante $/ sudo visudo - al final del fichero escribimos:

nombre_usuario ALL=(root) NOPASSWD: /usr/sbin/shutdown

donde

donde

- nombre_usuario es el usuario que queremos que ejecute shutdown sin contraseña.

- NOPASSWD le decimos que no pida contraseña para los comando que le siguen, en nuestro

Una vez hecho esto, ya podemos ejecutar shutdown sin contraseña como si fuesemos root.

$/ sudo shutdown -P now

El único inconveniente de esta opción es que hay que escribir sudo... vale si no es mucho, pero con la segunda opción nos evitaremos el tener que escribir sudo.

Para no hacer un post muy largo dejo la opción de usar el sistema de permisos de linux para una segunda entrega.

martes, 29 de abril de 2008

Vmware y el nuevo nucleo de Hardy Heron

Después de instalar un nuevo sistema operativo, toca reinstalar los programas que tenías; y es el turno de Vmware server. Este da problemas con el nuevo nucleo de Ubuntu Hardy Heron ( 2.6.24-16), después de buscar información encontre este enlace de theefrit.com que lo resuelve.

http://www.theefrit.com/blog/2008/04/25/vmware-server-105-y-ubuntu-804-hardy-heron-amd64

Por si algún día se perdieran los pasos a seguir copio un resumen de ellos:

http://www.theefrit.com/blog/2008/04/25/vmware-server-105-y-ubuntu-804-hardy-heron-amd64

Por si algún día se perdieran los pasos a seguir copio un resumen de ellos:

- $ wget http://uruz.org/files/vmware-any-any-update-116.tgz

- $ tar xvzf vmware-any-any-update116.tgz

- $ cd vmware-any-any-update116

- # ./runme.pl

- # ln -sf /lib/libgcc_s.so.1 /usr/lib/vmware/lib/libgcc_s.so.1/libgcc_s.so.1

- # ln -sf /usr/lib/libpng12.so.0 /usr/lib/vmware/lib/libpng12.so.0/libpng12.so.0

sábado, 19 de abril de 2008

10 aspectos a considerar cuando eligas una distribucion Linux

Este segundo cuatrimestre de Universidad me está comiendo todo el tiempo libre que tengo, y retrasando muchos proyectos/tareas que tengo en mente como:

- cambiar el aspecto del blog

- Investigar con wifi

- Investigar con bluetooth (para cuando me traigan mi unidad)

- ...

Mientras tanto, y para no dejar olvidado el blog, como en la anterior entrada voy a poner un artículo interesante sacado de TechRepublic. Está en ingles, y como no tengo mucho tiempo no lo voy a traducir, pero tampoco creo que sea muy necesario porque es un ingles muy sencillito. Si alguno lo necesitara podría traducirlo pero cada vez me doy más cuenta de que sin inglés vas a reducir mucho la world wide web xD, y bastantes artículos muy interesantes están en inglés asi que ya sabéis.

10 things to consider when choosing a Linux distribution

El artículo a pesar de ser muy general versa sobre 10 puntos muy básicos y necesarios a la hora de elegir. A mí me ha ayudado a elegir!

David

sábado, 5 de abril de 2008

Análisis de la tendencia de la seguridad informática

Estoy suscrito ha algunas listas que versan sobre la seguridad informática y en una de ellas, vsantivirus, han escrito un artículo muy interesante sobre la tendencia de la seguridad informática en internet. Principalmente hace un repaso de la evolución de los virus, el spam y las botnet.

Dejo en el enlace al artículo.

El fin de la inocencia de la inseguridad informática

Dejo en el enlace al artículo.

El fin de la inocencia de la inseguridad informática

David

lunes, 24 de marzo de 2008

mount, chroot, liveCD y demás

Hoy he estado trasteando con los comandos mount y chroot desde una liveCD, no es la primera vez que lo hago, de hecho uno de mis primeros y malos post va de esto, pero si la primera vez que descubro que para acceder bien al sistema no solo basta con montar la partición, sino que también hay que montar los dispositivos y los procesos que están corriendo desde la liveCD. Depende de para qué te bastará con montar la partición pero es muy recomendable montar los demás sistemas.

Comandos con las opciones para mi sistema:

David

Comandos con las opciones para mi sistema:

- mount -t ext3 /dev/sda5 /mnt/sda5

- mount -t proc proc /mnt/sda5/proc

- mount -t sysfs sys /mnt/sda5/sys

- mount -o bind /dev /mnt/sda5/dev

- # fdisk -l

David

domingo, 24 de febrero de 2008

Phishing: una lacra en internet

Aunque el phishing es una lacra muy antigua y muy tratada quizá alguien todavía no sepa lo que es, esperemos que no. ¿Quién no ha recibido un correo de un banco, del cual no tiene cuenta, pidiéndole sus datos?Pues eso es phishing, copiar la apariencia de una página web para obtener datos sensibles de la víctima haciéndole creer que está en el sitio original. Una descripción más formal:

http://es.wikipedia.org/wiki/Carding

Todo lo que deberia saber sobre el phishing por Microsoft

Lo mejor para combatir el phishing es educando a los usuario de internet para que no caigan en estas redes, y lo más importante que deben saber es que NUNCA UNA EMPRESA TE VA A PEDIR DATOS SENSIBLES POR INTERNET. Teniendo esto claro no vas a tener problemas con el phishing pero NO bajes nunca la guardia pues el mínimo error puede tener graves consecuencias, por ejemplo si le das tu contraseña del banco.

También es recomendable reenviar el correo al BIT en fraudeinternet@policia.es para que puedan analizarlo.

Cuidado por estas tierras

David

http://es.wikipedia.org/wiki/Carding

Todo lo que deberia saber sobre el phishing por Microsoft

Lo mejor para combatir el phishing es educando a los usuario de internet para que no caigan en estas redes, y lo más importante que deben saber es que NUNCA UNA EMPRESA TE VA A PEDIR DATOS SENSIBLES POR INTERNET. Teniendo esto claro no vas a tener problemas con el phishing pero NO bajes nunca la guardia pues el mínimo error puede tener graves consecuencias, por ejemplo si le das tu contraseña del banco.

También es recomendable reenviar el correo al BIT en fraudeinternet@policia.es para que puedan analizarlo.

Cuidado por estas tierras

David

miércoles, 13 de febrero de 2008

Configuración de red de manera estática en Linux

Después de estar configurando los interfaces de red y la tabla de encaminamiento de nuestro Linux, para dejar las configuraciones de manera permanente tenemos que dejarlo registrado en el archivo /etc/network/interfaces, para la rama Debian:

Un ejemplo de archivo es este:

#El interfaz loopback

auto lo

iface lo inet loopback

#Tarjetas de red(network, broadcast y gateway es opcional)

auto eth0

iface eth0 inet static

address 192.168.1.2

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

gateway 192.168.1.1

Partiendo de este modelo podéis desarrollar lo vuestros.

Una vez hechos los cambios hay que poner en marcha la configuración:

#/etc/init.d/networking restart

Decir que a mí no me funcionó hasta que no reinicié el sistema, aunque no debería de ser así.

David

Un ejemplo de archivo es este:

#El interfaz loopback

auto lo

iface lo inet loopback

#Tarjetas de red(network, broadcast y gateway es opcional)

auto eth0

iface eth0 inet static

address 192.168.1.2

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

gateway 192.168.1.1

Partiendo de este modelo podéis desarrollar lo vuestros.

Una vez hechos los cambios hay que poner en marcha la configuración:

#/etc/init.d/networking restart

Decir que a mí no me funcionó hasta que no reinicié el sistema, aunque no debería de ser así.

David

miércoles, 6 de febrero de 2008

[ACTUALIZADO]Comandos utiles

Completamos un poco más la sección con una orden para listar las aplicaciones instaladas en nuestro sistema.

- dpkg --get-selections | grep -v deinstall Con el comando grep nos devuelve el resultado eliminando las lineas que contengan deinstall

lunes, 4 de febrero de 2008

[ACTUALIZADO]Diarios

Nuevo enlace a otro diario que ya conocía pero que tenía olvidado.

Un saludo

La verdad es que tiene muy buena pinta, yo ya me he subscrito a sus boletines semanales.

Un saludo

sábado, 2 de febrero de 2008

Periódicos para informáticos

Parece que he abierto la veda en los últimos días porque ahora no hago más que inaugurar nuevas secciones!!!Como la de enlaces o comandos útiles, pero eso es bueno no?xD

Traigo una nuevas sección, diarios, con enlaces a diarios con información relacionada con la informática, en general, con internet, tic y todo este mundillo que nos gusta.

Traigo dos enlaces que seguro muchos de vosotros ya conoceréis:

Traigo una nuevas sección, diarios, con enlaces a diarios con información relacionada con la informática, en general, con internet, tic y todo este mundillo que nos gusta.

Traigo dos enlaces que seguro muchos de vosotros ya conoceréis:

Si conoceis alguno más no dudeis en avisar, y lo pondré

Un saludo

Un saludo

jueves, 24 de enero de 2008

Enlaces - links

Password por defecto de routers:

- http://www.routerpasswords.com/ (Con buscador)

- http://www.phenoelit-us.org/dpl/dpl.html

- http://www.routeripaddress.com/

- http://www.cirt.net/passwords

- http://www.cyxla.com/passwords/index.php

- http://www.default-password.info/

- http://www.redoracle.com/index.php?option=com_password&task=rlist

Oracle Default Password List

RainbowTables Online

- http://www.sha1-lookup.com/

- http://www.md5-lookup.com/

- http://sha-256.sha1-lookup.com/

- http://www.ripemd-lookup.com/

Diccionario de palabras para fuerza bruta - Wordlists

Recopilación Revistas

Nueva Sección: enlaces

miércoles, 23 de enero de 2008

Frets on fire: Guitar Hero para PC

Si te gusta el Guitar Hero pero no tienes consola, no te preocupes!Porque han creado Frets on Fire que es la adaptación de Guitar Hero para PC, y lo mejor de todo es que es multiplatarforma, puedes jugar tanto en windows como en linux como en Mac(version experimental).

Si te gusta el Guitar Hero pero no tienes consola, no te preocupes!Porque han creado Frets on Fire que es la adaptación de Guitar Hero para PC, y lo mejor de todo es que es multiplatarforma, puedes jugar tanto en windows como en linux como en Mac(version experimental).

Hay otro juego, Guitar Zero que visualmente es mejor que Frets On Fire pero os animo a que jugueis con Frets On Fire ya que es multiplataforma.

Con solo tu pc y tu teclado podrás disfrutar de todas las canciones de Guitar Hero porque, además, permite importar las canciones desde el dvd original. También se ha creado una comunidad española donde tienes mucha información sobre el juego y como meter nuevas canciones, incluidas las de guitar hero I y II!

Esta es una captura del juego en acción:

¿A que esperais para jugar?Me voy a tocar la guitarraaaaaaaaaaaaaaaaaaaaaaa

David

lunes, 7 de enero de 2008

Comandos utiles

Comprimir/Descomprimir

- .tar.gz Empaquetar/Comprimir

- tar czvf <<nombre_fichero>>.tar.gz <<nombre_ficheros*>>

- .tar.gz Descomprimir/Desempaquetar

- tar xzvf <<nombre_fichero>>.tar.gz

- tar xzvf <<nombre_fichero>>.tar.gz

- .tar.bz2 Empaquetar/Comprimir

- tar cjvf <<nombre_fichero>>.tar.bz2 <<nombre_ficheros*>>

- .tar.bz2 Descomprimir/Desempaquetar

- tar xjvf <<nombre_fichero>>.tar.bz2

- cp <<fichero_origen>> <<fichero_destino>>

- dpkg --get-selections | grep -v deinstall

- du -ch

- for i in `ls .gnupg/`;do dd if=/home/david/.gnupg/$i of=/home/david/bakcup/$i; done

Nuevo enlace: comandos utiles

Voy a añadir un enlace en la barra superior, comandos utiles, que contendrá aquellos comandos que son útiles pero no siempre utilizamos. Como por ejemplo, descomprimir y comprimir archivos es algo bastante útil cuando manejas la consola.

Suscribirse a:

Entradas (Atom)